¿Qué son realmente las "cookies" que siempre aceptamos en internet?

¿Qué es escribir código? ¿Cómo y dónde se aprende?

Qué es la observabilidad y por qué es imprescindible para las empresas en un entorno digital

Universidad de Harvard ofrece cursos gratuitos sobre inteligencia artificial

Científico propone un método para saber si todos vivimos en un programa informático

Ia13: Duoc UC organiza segunda versión del SummIT de Ciberseguridad

Ia13: “Computer vision”: Sistemas que pueden ver, escuchar y responder

Coronavirus: hackers están usando el miedo a la enfermedad para difundir virus informáticos

Falleció Larry Tesler, el creador de las funciones "Copiar" y "Pegar"

Criptografía: qué es y por qué deberías usarla en tu teléfono para que no te espíen

Mujeres Bacanas: Mariana Costa Checa, emprendedora tecnológica y social

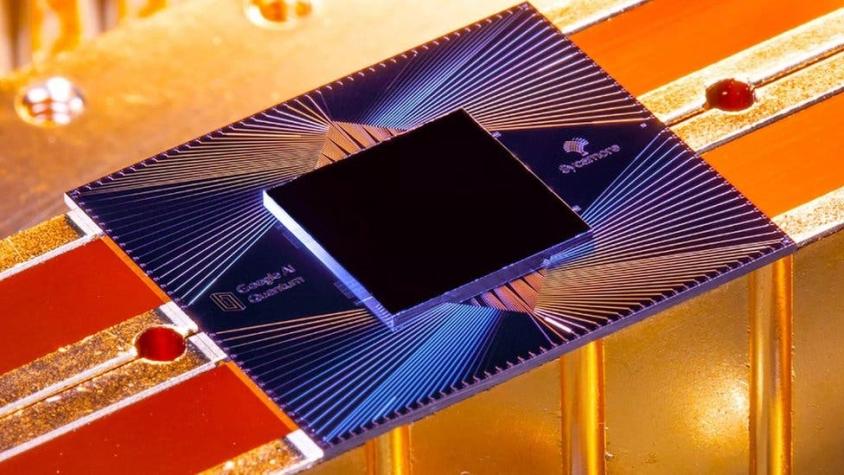

Qué es la "supremacía cuántica" que Google asegura haber alcanzado

Ramon Llull, el erudito medieval que se convirtió en profeta de la informática

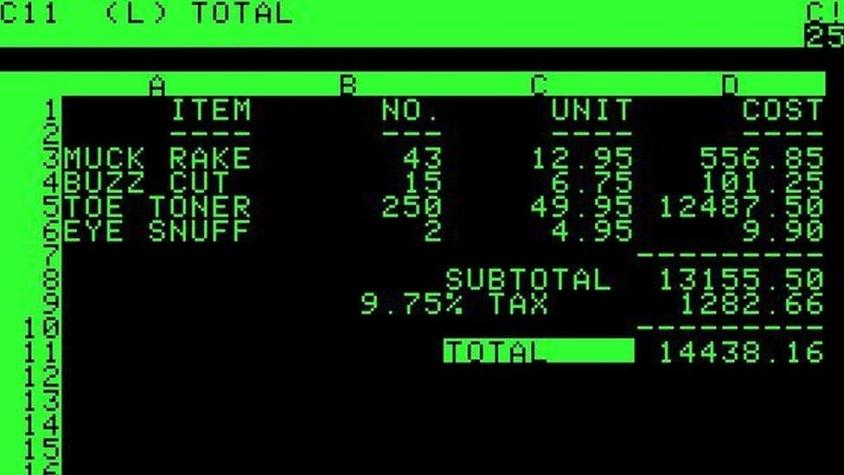

Qué es una "killer app" y cómo la primera de la historia disparó una revolución

Cómo eliminar toda tu información personal de tu computadora (y por qué formatear no basta)

Evelyn Berezin, la pionera de la computación que creó el primer procesador de texto

Todo lo que debes saber sobre la falla de seguridad de Facebook que afectó a millones de usuarios

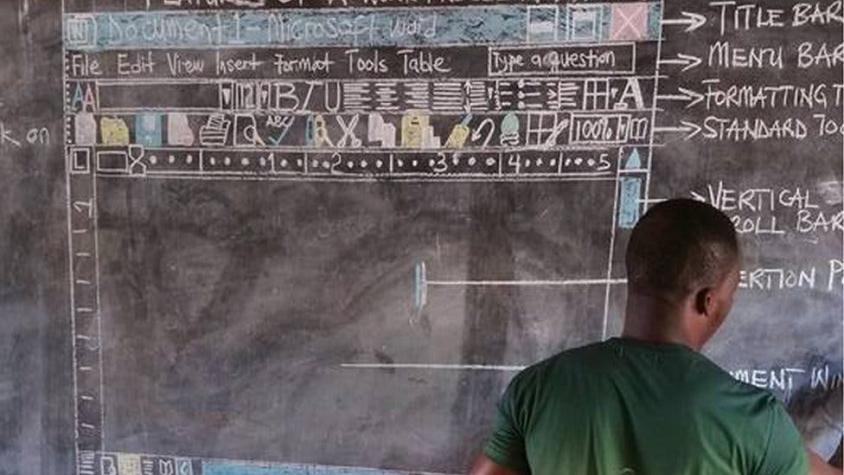

La historia de un profesor de Ghana que enseña Word con una pizarra y que se volvió un éxito viral

Londres acusa a Moscú de ser responsable del ciberataque global 'NotPetya'

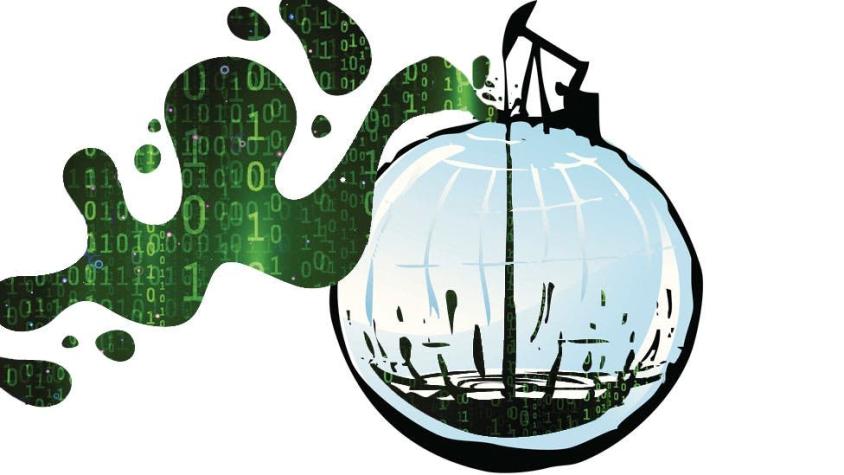

¿Es la acumulación de datos el petróleo del siglo XXI?... Piénsalo de nuevo

¿Quieres aprender programación? Corfo abre postulación a certificacion SFIA

La computadora cuántica, el "santo grial" de la informática, está a un paso de ser construida

El negocio de los "quizzes" de internet que usan tus datos personales como herramienta de marketing

¿Está la tecla "Escape" condenada a desaparecer de nuestros teclados?

Google busca talentos chilenos en informática para que se integren a su equipo

Cómo aprovechar los algoritmos informáticos para acabar rápido con las tareas cotidianas

El adolescente que burlaba la Cortina de Hierro para contrabandear computadoras

El misterio del origen del símbolo @

El insólito intento de copia en un examen final

Burgos por datos del PC de Dávalos: "No tengo duda de la honestidad y credibilidad de Díaz"

Ericsson denuncia a Apple por violación de patentes